使用c#实现了赛尔号通信协议的模拟。

详情可戳:赛尔号:通信协议逆向与模拟&中间人攻击窃取登录凭证

- 逆向分析赛尔号的通信协议。

- hook.dll(使用vc开发)劫持通信流量(inline hook x64)。

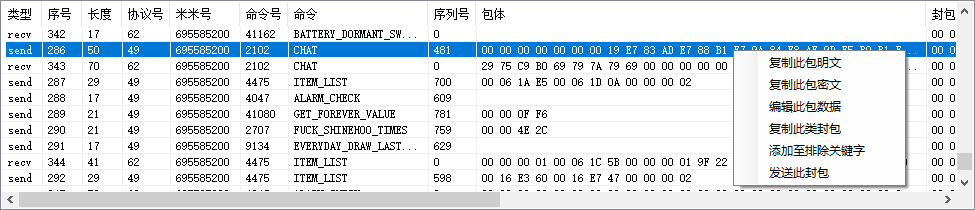

- 主程序(使用c#开发)模拟与赛尔号服务器的通信交互(游戏封包的解析与伪造)。

- dll与c#主程序之间借助回调函数传递数据。

环境vs2017。

VC++编译hook,生成的hook.dll放入Seer的debug或release目录下,然后运行主程序。

由于hook.dll没适配,所以只支持win10 x64。

程序运行需要flash player支持。由于flash已经被ban了,所以需要去https://www.flash.cn/ 下载中国专供版的flash。这个东西广告很多,建议虚拟机里搞。

通信协议的逆向思路,部分参考了hcj师傅在吾爱破解发表的相关博文。

hook.dll的相关代码是在《加密与解密》的hook框架的基础上进行开发。

本程序仅供交流学习,不得出于任何目的,损坏上海淘米网络科技有限公司的合法权益。打击外挂,人人有责,从我做起。

这个项目是八月初写好的demo,但是到现在都鸽了好几个月了。以后的话,空闲时间会更少,随缘更新吧。本来还想留在private仓库里慢慢完善的。

第一次写这种类似游戏辅助的小项目,菜鸡我还是有颇有自知之明的,写得超烂,师傅们轻点骂呀orz.

一直想动笔写一下相关的笔记,但苦于没有时间。

借着做课设的机会,终于写好相关的博文了,打算发到吾爱破解上。